Activisme i ús de les TIC/PDF

Pàgina amb tot el llibre Activisme i ús de les TIC. S'ha creat per facilitar la conversió a PDF. Descarrega-te'l:

Última versió 28 d'agost de 2018

Resum del llibre

[modifica]Aquest document és un recull de temes sobre privacitat i seguretat en l’ús d’internet centrat principalment per a activistes amb coneixement de les TIC com a usuari bàsic, usuaris de Windows i Android, clients de xarxes socials privatives (Facebook, Twitter, Instagram,...), i usuaris dels serveis de Google: Gmail, Maps, cercador, Chrome i un llarg etc.

S’ha demostrat que la Guàrdia Civil, actuant de policia judicial, pot recollir proves de la nostra participació en una acció directa, o senzillament de la nostra pertinença al CDR, i presentar-les al jutge com a acusatòries de vés a saber quin delicte greu (terrorisme, rebel·lió…)[1]

Justificació

[modifica]Tot això ja ho sabien i ho patien des de fa anys els col·lectius abertzales a Euskadi, o els anarquistes a casa nostra. Però molts hem “descobert” la cara fosca del poder estatal a partir de la militància als CDR.

No sabem en quin moment l’Estat decidirà destinar els recursos suficients per a recopilar i encreuar les dades de tothom a qui pugui identificar a través d’arxius fotogràfics, o a través de mostres públiques (aparició en mitjans, perfils a les xxss…). Però sí que sabem que aquell dia Telefònica, Google i altres empreses col·laboraran sense miraments amb la repressió, igual que van fer l’1 d’octubre del 2017.

A través dels arxius que aquestes empreses han construït amb les nostres dades de navegació per internet, ho poden saber gairebé tot de nosaltres, i el què no saben ho poden deduir: disposen d’arxius amb els nostres desplaçaments, les trucades i missatges, els contactes, les fotografies, les gestions en línia, etc. Processant tota aquesta informació la policia ens pot ubicar un dia determinat a un lloc concret, ens pot relacionar els uns amb altres, pot saber què ens hem dit i quan ho hem fet…

L’aspecte més rellevant en tot això és l’efecte xarxa, o sigui, que fins i tot en el cas que “només” accedissin a les dades completes d’un/a de nosaltres, tots i totes els membres del grup quedarien exposats i compromesos.

Per tant, la protecció de la nostra privacitat no és ja, només, una qüestió d’opció personal, sinó una necessitat col·lectiva.

Protegir-nos nosaltres mateixos és protegir els companys/es. I no fer-ho, en canvi, és comprometre’ls.

La necessitat de protegir la nostra privacitat

[modifica]L’única manera efectiva de protegir-nos és migrar cap a l’ús de tecnologies/programari especialment orientat a la privacitat. I a més, cal que ho fem tots/es al mateix temps, i com més aviat millor per tal que cap de nosaltres pugui comprometre involuntàriament a la resta del col·lectiu.

Migrar cap a opcions segures en l’ús de les tecnologies i les comunicacions ja no és negociable: s’ha convertit en obligatori. Hem de conèixer noves eines més segures, instal·lar-les als nostres dispositius i utilitzar-les per a comunicar-nos.

Quan s’aborda un projecte col·lectiu d’aquest abast cal ser possibilistes (no farem pas que tothom canvii de Windows a Linux i tanqui els comptes de Google d’un dia per l’altre!) però també cal ser ambiciosos i exigents.

Per això la decisió de migrar, apart de col·lectiva, ha de ser àmpliament consensuada i el millor seria que fos unànime. Perquè l’acció requerirà compromís, esforç i sacrifici: canviar d’hàbits no és mai fàcil, i les persones menys familiaritzades amb les noves tecnologies poden tenir un atac de vertigen.

Cal convèncer tothom que no només és molt convenient fer-ho, sino que és totalment possible per a tothom accedir a l’ús d’aquestes eines. Per això fem aquest curs.

La migració tecnològica col·lectiva com a resposta

[modifica]L’única manera efectiva de protegir-nos és migrar cap a l’ús de tecnologies/programari especialment orientat a la privacitat. I a més, cal que ho fem

- tots/es

- al mateix temps, i

- com més aviat millor

Per tal que cap de nosaltres pugui comprometre involuntàriament a la resta del col·lectiu.

Migrar cap a opcions segures en l’ús de les tecnologies i les comunicacions ja no és negociable: s’ha convertit en obligatori. Hem de conèixer noves eines més segures, instal·lar-les als nostres dispositius i utilitzar-les per a comunicar-nos.

Quan s’aborda un projecte col·lectiu d’aquest abast cal ser possibilistes (no farem pas que tothom canvii de Windows a Linux i tanqui els comptes de Google d’un dia per l’altre!) però també cal ser ambiciosos i exigents.

Per això la decisió de migrar, apart de col·lectiva, ha de ser àmpliament consensuada i el millor seria que fos unànime. Perquè l’acció requerirà compromís, esforç i sacrifici: canviar d’hàbits no és mai fàcil, i les persones menys familiaritzades amb les noves tecnologies poden tenir un atac de vertigen.

Cal convèncer tothom que no només és molt convenient fer-ho, sinó que és totalment possible per a tothom accedir a l’ús d’aquestes eines. Per això fem aquest curs.

A qui s’adreça aquest material?

[modifica]

Aquest document és un recull dels temes tractats en el primer curs de privacitat i seguretat en l’ús d’internet celebrat al mes de maig del 2018.

El fet de deixar per escrit els temes tractats respon inicialment a la voluntat de que els assistents al curs podeu:

- refrescar els coneixements adquirits,

- aprofundir-hi, a partir dels enllaços continguts

- transmetre’ls a nous activistes

però (pecant de supèrbia) vam pensar que potser també li seria útil a algun altre CDR o col·lectiu. Vagi per endavant que tothom està autoritzat a usar-lo lliurement, reproduïr-lo, copiar-lo...

A l’hora de programar el contingut del curs ens vam imaginar un alumne “tipus” amb aquestes característiques:

- Coneixement de les TIC com a usuari bàsic

- Usuari de Windows i Android (esperem que no de Windows 10) Molts dels continguts valen també per a usuaris de Mac i iOS

- Client de XXSS privatives: Facebook, Twitter, Instagram...

- Usuari dels serveis de Google: Gmail, Maps, cercador, Chrome i un llarg etc.

...és a dir, la immensa majoria de tots nosaltres.

Per això plantegem solucions que creiem que estan a l’abast de qualsevol usuari inexpert en l’àmbit de la privacitat. En molts casos les eines que us proposem no són les més segures que existeixen, però són prou confiables i sobretot, accessibles.

Si us plau, tingueu en compte que si apliqueu tot el què us proposem estareu molt ben protegits, però l’anonimat absolut no existeix; no caigueu en la sensació d’invulnerabilitat, perquè això us farà oblidar el més important de tot: la prudència i el sentit comú.

Al llarg del document trobareu enllaços a pàgines web que haureu d’anar seguint, perquè en elles es desenvolupen amb més profunditat i rigor els temes que aquí es plantegen de manera superficial. Algunes d’aquestes pàgines han inspirat capítols del curs, i fins i tot hi podreu trobar la traslació directa d’alguns paràgrafs. Al llarg del document trobareu enllaços a pàgines web que haureu d’anar seguint, perquè en elles es desenvolupen amb més profunditat i rigor els temes que aquí es plantegen de manera superficial. Algunes d’aquestes pàgines han inspirat capítols del curs, i fins i tot hi podreu trobar la translació directa d’alguns paràgrafs.

Introducció

[modifica]Abans de seguir endavant, us deixem el primer dels enllaços, a una pàgina imprescindible: https://victorhck.gitlab.io/privacytools-es/ , que comença precisament així:

Privacitat? Jo no tinc res que amagar

Durant els últims 16 mesos, quan debatia per tot al món, cada vegada que algú m'ha dir "realment no em preocupa la invasió de la privacitat perquè no tinc res a amagar". Sempre els dic el mateix: "Aquesta és la meva direcció de correu electrònic. El que vull que facis quan arribis a casa és que m'enviis per correu totes les contrasenyes de tots els teus comptes de correu, no només les formals si no de totes, perquè vull poder trolejar el que estàs fent a la xarxa, llegir el que vulgui i publicar el que trobi interessant. Com que no ets una persona dolenta, si no estàs fent res incorrecte, no tindràs res a amagar." Cap persona ha acceptat la meva oferta.

Glenn Greenwald: Perquè és important la privacitat. Conferència TED Talk (anglès, subtitulat en català)

En aquesta pàgina trobareu coneixements i eines orientades a la privacitat, facilitant anàlisis i propostes diverses per a cobrir la major part de necessitats derivades de la connexió a internet.

Si esteu fent aquest curs és perquè, en qualitat d’activistes, us preocupa (o us hauria de preocupar) la vulnerabilitat de la vostra privacitat a internet.

El volum d’informació sobre aquesta matèria és immens, del tot inabastable per a reproduir-los en aquest curs -o en qualsevol altre-. La bona notícia és que és tota a internet, només heu d’investigar i anireu millorant.

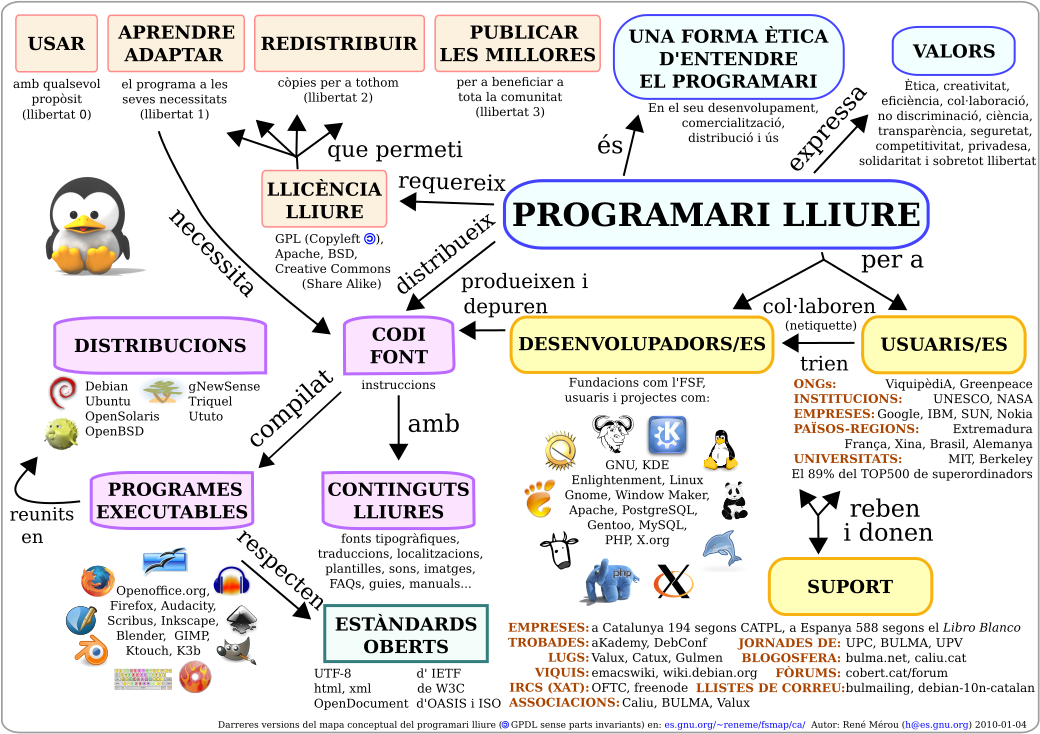

Programari lliure

[modifica]Observareu una clara preferència dels autors per les opcions de programari lliure per davant de les de software propietari o privatiu.

Aquesta és la definició que fa del programari lliure la gent del projecte GNU a https://www.gnu.org/philosophy/free-sw.ca.html:

El Programari Lliure és un afer de la llibertat del usuaris per a executar, copiar, distribuir, estudiar, canviar i millorar el programari. Més precisament, es refereix a quatre tipus de llibertat, per a usuaris de programari:

- La llibertat per a executar el programa, per a qualsevol propòsit (llibertat 0).

- La llibertat d'estudiar com treballa el programa, i adaptar-lo a les necessitats pròpies (llibertat 1). L'accés al codi font es una condició prèvia per a això.

- La llibertat de redistribuir còpies per a poder ajudar als vostres veïns (llibertat 2).

- La llibertat per a millorar el programa, i alliberar les vostres millores al públic, per a què tota la comunitat pugui beneficiar-se (llibertat 3). L'accés al codi font és una condició prèvia per a això.

Resumint: a internet la privacitat és impossible sense programari lliure, i per això el preferim.

Tot això és aplicable exactament igual (o fins i tot amb més motiu) a les aplicacions per al mòbil. Fa més de 10 anys que va quedar demostrat que les app més populars tenen fugues d’informació a serveis secrets. Les app de codi lliure no us demanaran mai l’accés a dades que no necessitin estrictament per a complir amb les seves funcions.

Els EUA i la privacitat compromesa

[modifica]A cavall dels atemptats de l’11 de setembre del 2001 als EUA es va aprovar la famosa “Patriot Act” que atorga a les autoritats la facultat d’exigir a qualsevol empresa l’accés total a la informació sobre qualsevol client, esdevenint així les empreses (voluntàriament o no) una eina de vigilància massiva.

Com que el sol fet de mantenir els servidors en territori dels EUA significa, doncs, que no es garanteix la seva integritat ni privacitat, la nostra aposta sempre que sigui possible serà per opcions alternatives. La ubicació dels servidors, per tant, és un element important a l’hora de decidir-se per una opció de programari/servei o una altra.

Smartphones i privacitat: geolocalització i molt més

[modifica]

Només pel fet de dur un smartphone ja hem d’assumir que hem perdut gran part de la nostra privacitat. Una de les característiques dels smartphones és l'ús de la tecnologia GPS, que permet geolocalitzar l'usuari.[2]

Per una banda tots els terminals, mentre romanen encesos, estan permanentment connectats a una antena de telecomunicacions de la seva companyia telefònica, de manera que en tot moment poden conèixer la seva ubicació aproximada.

D'altra banda, tots els dispositius mòbils porten un microprocessador GPS per a situar l'usuari en un punt geogràfic amb un marge d'error que resulta mínim en obert llocs, però que no resulta tant fiable en llocs tancats, de manera que sovint es combina les seves dades amb les de les antenes de telecomunicacions i les xarxes wifi.

El problema és similar quan el dispositiu es connecta a una xarxa wifi. Aquesta xarxa indicarà i registrarà la seva presència, independentment de si es connecta o no. Les xarxes wifi són tant útils com les antenes o el GPS per a geoposicionar l'usuari.

Com que els usuaris acostumen a estar permanentment al costat dels seus smartphones, això permet dibuixar sobre un mapa els seus moviments, assenyalar les seves localitzacions habituals, les xarxes a les quals es connecta repetidament, etc.

Per no parlar de tot allò que transcendeix la geolocalització: la gran quantitat d'informació personal que contenen els smartphones (correu electrònic, fotos, xarxes socials, missatgeria instantània, etc.) i que l’usuari creu privada.

La teva companyia telefònica pot saber els teus moviments, els teus patrons de comportament, la teva residència, dades dels teus negocis, les hores que dorms, com et desplaces, els teus restaurants preferits, els patrons de comportament i els números telefònics de la teva família i dels teus amics, si fas visites regulars a hospitals o a esglésies, etc.

Te'n fas una idea, ja?

Punt de sortida i objectiu final

[modifica]

Ens podem plantejar la millora de la privacitat com un recorregut: un camí pel qual anem avançant i millorant gradualment. La majoria de nosaltres tenim un perfil similar al que hem explicat a la justificació i utilitzem software privat, des del MS Office fins a qualsevol altre. I al mòbil? Els nostres mòbils tenen S.O. Android o iOS, i hi tenim instal·lades moltes app que hem baixat de les respectives botigues oficials a les quals els hem donat permisos que no necessitaven estrictament per a oferir-nos el servei que les justifica. Recomanem als usuaris d'Android que us instal·leu el repositori F-Droid, que és una botiga d'app de codi obert, que no us demanaran l'accés a cap funció del mòbil que no sigui estrictament necessària.

Ok. Partiu de la base de que ara mateix ho poden saber tot de nosaltres, i que el camí per a guanyar en privacitat és llarg i no es pot fer tot de cop.

Aquest curs es limitarà a procurar-vos coneixements i eines per tal que podeu comunicar-vos i navegar amb un major grau de privacitat, procurant que tot plegat no resulti tant agressiu que us desanimeu i abandoneu. Per exemple: tot el què us explicarem és aplicable a sistemes operatius Windows i Android, i la majoria també en Mac/iOS, tot i que el què realment us ofereix una base adequada sobre la qual construir una bona estratègia de privacitat i anonimització seria que us passéssiu a GNU/Linux. Però sabem que per a la majoria, demanar-vos un canvi de sistema operatiu és un pas massa atrevit.

Seguint l’analogia, no us durem fins al final del camí de la privacitat; el darrer tram l’haureu de fer sols, però llavors ja estareu conscienciats i preparats per a fer-ho.

Comunicació per missatgeria

[modifica]Segurament teniu un grup de missatgeria que és l’eina més important pel que fa a la quantitat d’informació que compartiu entre vosaltres. Probablement, el feu servir cada dia.

És molt possible que aquest grup de missatgeria comencés a finals de setembre i que féssiu servir el Wathsapp. Posteriorment, alertats dels forats de seguretat dels xats col·lectius, us vau passar tots al Telegram.

En el millor dels casos al cap d’unes setmanes devíeu migrar al Signal, que aporta més seguretat de xifratge i algunes opcions configurables que Telegram no ofereix, com ara els missatges efímers en grups.

També és possible que alguns/es de vosaltres encara no estigueu del tot segurs de si teniu configurat el Signal de manera adequada. O que apareguin els vostres noms o números de telèfon reals al grup. Oi que si?

Fixeu-vos que a cada pas donat, a cada migració d’eina de missatgeria, hi ha gent que ha hagut de fer l’esforç d’instal·lar i familiaritzar-se amb un nou programa o aplicació, i que ho ha fet conscient que estava en joc la privacitat. Aquest és un dels motius pels quals comencem la proposta de migració tecnològica col·lectiva per la missatgeria. L’altre motiu l’hem esmentat al primer paràgraf: és el canal pel qual intercanvieu més informació i ho feu de manera continuada.

En aquest capítol mirarem d’analitzar quines són les característiques que ens interessen més d’un programa/app de missatgeria, i al final us en proposarem un que, ja us avanço, no és el Signal.

No obstant, cal dir que el Signal és una molt bona opció pel que fa a seguretat (de fet, seria la nostra segona opció), i que la nostra proposta és només això: una proposta.

Requisits mínims

[modifica]Hi ha unes poques característiques que demanem tant sí com no a una app de missatgeria. Només quatre, de fet:

- que porti activada per defecte l’encriptació d’extrem a extrem

- que encripti i protegeixi també els arxius adjunts

- que disposi de l’opció de missatge efímer (per això hem descartat tots els clients Jabber)

- que no recopilin informació de l’usuari

Hem analitzat més d’una desena de clients de missatgeria i hem arribat a la conclusió que només n’hi ha dos que no estiguin en fase beta i que els compleixin: Signal i Wire. Per això reduïm ja d’entrada la tria a una d’aquestes dues opcions.

Quadre comparatiu

[modifica]| Signal | Wire | ||

| L'aplicació té missatges d'autodestrucció? (efímers) | Sí (1) | Si | |

| L'app protegeix missatges i arxius adjunts? | Si | Si | |

| Té activat per defecte el xifrat d'extrem a extrem? | Si | Si | |

| L'aplicació permet un factor secundari d'autenticació? | No | Si | |

| Es pot negar l'accés de l'app a l'agenda de contactes? | Si | Si | |

| L'empresa registra marques de temps / adreces IP? | No | alguns | |

| La companyia pot llegir els missatges? | No | No | |

| L'empresa recopila les dades dels clients? | No | No | |

| L'aplicació recopila les dades dels clients? | Mínima | Mínima | |

| L'app té capacitat de vigilància? | No | No | |

| L'empresa proporciona informe de transparència? | Si | Si | |

| Posició general de l’empresa sobre la privadesa dels clients | Bona | Bona | |

| Donen dades dels clients a les agències d'intel·ligència? | No | No | |

| País de jurisdicció de l’empresa | EEUU | Suïssa | |

| L'aplicació i el servidor són totalment oberts? | Si | Si | |

| Es pot registrar a l'aplicació de forma anònima? | No | Si | |

| windows | Si | Si | |

| android | Si | Si | |

| linux | Si | Si | |

| iOS | Si | Si | |

| Mac OS | Si | Si | |

(1) Signal només esborra els missatges dels altres; no els teus.

(2) Només Wire encripta les metadades de la capçalera

A https://www.securemessagingapps.com/ hi podeu veure un quadre molt més complet, amb paràmetres que no surten al d’aquí dalt, i que compara fins a 12 apps de missatgeria diferents.

Opció recomanada

[modifica]Al quadrant anterior queda clar que ambdues són opcions vàlides, però hi ha arguments de pes que ens duen a recomanar Wire enlloc de Signal:

- Els missatges efímers de Signal són només els que reps; els teus es conserven. Wire, en canvi, els esborra tots.

- Signal té els servidors centrals de l’empresa als EEUU. Signal vincula l’app al teu numero de telèfon. Wire permet registre anònim i desvinculat del teu número de mòbil.

- Wire té una interfície més amigable, amb opcions de configuració més senzilles.

Wire

[modifica]

Recomanem combinar l’ús de Wire com a app de missatgeria del CDR amb l’adopció de pseudònims, de manera que, al no estar el compte personal vinculat al número de mòbil, ni tenir accés a l’agenda de contactes del mateix, el nivell d’opacitat i protecció en cas d’un segrest del dispositiu seria molt important. Pel mateix motiu recomanem emprar temps determinats de destrucció de missatges, especialment en determinades circumstàncies (accions directes, etc.)No cal dir que heu d’acordar la temàtica dels pseudònims (personatges d’una pel·lícula, animals d’un ecosistema, etc.) per a no dispersar-vos en excés.

Instal·lar i configurar un compte anònim de Wire al vostre Android

[modifica]Bàsicament, la jugada consisteix en aprofitar que el Wire permet crear i verificar un compte a partir d’un correu electrònic (és a dir, sense facilitar cap num. de telèfon) per a fer-ho des d’un compte de correu temporal i utilitzant un pseudònim. Recomanem fer-ho amb un PC i un smartphone oberts i disponibles. Així,

- Amb el PC, entrar a https://www.mailinator.com/ i crear un compte de correu temporal.

- Descarregar Wire de la botiga d’apps. Instal·lar-lo. Per a crear un compte:

- a. Escollir l’opció de verificació a través d’email.

- b. Posar un nom –millor pseudònim- a la casella de “nom”

- c. Posar-hi el compte de mailinator.

- d. escriure la contrasenya que voldreu fer servir

- e. accepteu els termes d’ús i cliqueu a “crear compte”

- f. rebreu un codi a Mailinator. Verifiqueu el compte amb aquest codi. SIGUEU RÀPIDS.

- g. el compte ja està creat. Ara entrarem (LOGIN) a través de l’opció “email”.

- h. entrem l’adreça de mail i la contrasenya que hem apuntat al començament. LOGIN.

- i. Surt un missatge dient que és el primer cop que uses l’app i que blabla... OK.

- j. Pregunta si vols posar-hi una imatge o mantenir la que surt per defecte. KEEP THIS ONE, de moment; ja ho canviareu més endavant, si voleu.

- k. Quan pregunta si permets que Wire accedeixi als teus contactes, respons que NO, després d’haver marcat que “no pregunti mai més això”

Les persones amb un iPhone podeu obrir el compte de Mailinator i rebre el codi. Un company/a amb Android que ja tingui obert el seu compte pot obrir-ne un de nou (des de la pantalla del propi perfil, a sota de tot, “+ new team or account”), seguint el procediment i emprant el codi que s’ha rebut via mailinator a l’iPhone. Després, senzillament l’Android esborra el compte i aquest es manté només a l’iPhone.

Firechat

[modifica]L'app Firechat, per a telèfons Android i iPhone, és un servei de missatgeria “fora de la xarxa”. És a dir, que no necessita internet per a connectar-se i funcionar.

És recomanable tenir-la instal·lada per a quan es va a llocs amb gran concentració de persones (manifestacions, etc.) en què la xarxa col·lapsa, justament per la gran quantitat de dispositius que intenten connectar-se alhora des del mateix lloc.

En aquesta situació (i donant per descomptat que hi ha altres mòbils amb l’app connectada) és quan el FireChat funciona millor, perquè la proximitat amb els altres dispositius facilita la interconnexió via les antenes dels mòbils amb wifi i/o Bluetooth, que són els que utilitza el FireChat.

És la manera de garantir-vos la interconnexió en situacions d’absència de servei d’internet, sigui perquè les autoritats l’hagin inhibit, o perquè hagi caigut la xarxa per saturació.

Una altra característica interessant de FireChat és que no cal registrar-se per a fer-la servir. L’usuari pot escollir el nom (o pseudònim) que vulgui i fer-la servir de manera anònima.

Compartició sincronitzada d’arxius

[modifica]Segur que al vostre CDR hi ha formades algunes comissions. Per molt que intentem no fer-ho, de vegades és obligat deixar constància escrita dels acords a què s’arriba degut al volum, la qualitat o la complexitat de la informació que es gestiona. Per a evitar anar amunt i avall amb papers amb informació sensible, i amb tantes còpies escrites com membres de comissió hi hagi, la nostra proposta és que la informació estigui en una carpeta, al dispositiu personal d’un sol membre, i que la resta puguin accedir als arxius i editar-los, i veient sempre la darrera versió de l’arxiu, tant des del PC com des del mòbil. Això permet treballar en equip qualsevol tasca.

Característiques del Syncthing

[modifica]

Syncthing és un programa que permet compartir arxius entre diferents dispositius. Els arxius es mantenen sempre sincronitzats, i ens ofereix la màxima PRIVACITAT i SEGURETAT davant de possibles filtracions/infiltracions.

Proposem el Syncthing per diversos motius:

- és de codi lliure; no hi ha cap interès de cap empresa en les nostres dades

- és gratuït

- es pot utilitzar en la majoria de sistemes operatius, inclosos Android i Windows

- no necessita servidor/s. La nostra informació està emmagatzemada només als nostres dispositius; no resideix “al núvol”, i per tant no és vulnerable davant dels operadors i proveïdors d’internet.

- el nivell d’encriptació és molt robust; ningú que no utilitzi un dispositiu autoritzat la pot trencar fàcilment

- la comunicació entre dispositius és P2P, com els torrents: de dispositiu a dispositiu directament, cosa que en dificulta la intercepció

Instal·lar Syncthing

[modifica]Passos per instal·lar-lo:

- Descarregar el programa des de https://syncthing.net/ i instal·lar el programa

- Habilitar una carpeta per als arxius que compartirem

- Identificar cada dispositiu a la llista de dispositius autoritzats

- et voilà! a compartir.

Haurem de dedicar una estona a llegir amb atenció el tutorial d’instal·lació, i els primers dies ens toparem amb alguns problemes de configuració segurament, però segur que al cap de poc tot funcionarà bé. Penseu en com d'útil us pot resultar aquesta eina ...

En aquest enllaç trobareu un bon manual: https://www.redeszone.net/2014/05/18/como-instalar-y-utilizar-syncthing-en-nuestro-ordenador/ i també a la pàgina de documentació del programa: https://docs.syncthing.net/

També és possible que alguns/es de vosaltres encara no estigueu del tot segurs de si teniu configurat el Signal de manera adequada. O que apareguin els vostres noms o números de telèfon reals al grup. Oi que si?

Fixeu-vos que a cada pas donat, a cada migració d’eina de missatgeria, hi ha gent que ha hagut de fer l’esforç d’instal·lar i familiaritzar-se amb un nou programa o aplicació, i que ho ha fet conscient que estava en joc la privacitat. Aquest és un dels motius pels quals comencem la proposta de migració tecnològica col·lectiva per la missatgeria. L’altre motiu l’hem esmentat al primer paràgraf: és el canal pel qual intercanvieu més informació i ho feu de manera continuada.

En aquest capítol mirarem d’analitzar quines són les característiques que ens interessen més d’un programa/app de missatgeria, i al final us en proposarem un que, ja us avanço, no és el Signal.

No obstant, cal dir que el Signal és una molt bona opció pel que fa a seguretat (de fet, seria la nostra segona opció), i que la nostra proposta és només això: una proposta.

MAC spoofing

[modifica]Tot dispositiu electrònic amb connexió a internet té una adreça MAC. Aquesta adreça MAC representa un factor de vulnerabilitat del nostre anonimat.

A diferència de l’adreça IP, que és una adreça lògica, la MAC és una adreça física, gravada a la ROM de cada targeta de xarxa. Com que la ROM és una memòria de “només lectura”, no es pot canviar en el sentit estricte; però sí que podem emmascarar-la, fer creure que és una altra de la que hi ha realment. És el que es coneix com a MAC spoofing.

L’adreça MAC, apart d’altres usos, serveix per a identificar un dispositiu connectat a la xarxa.

La MAC del teu dispositiu mòbil (tablet, smartphone...) pot servir per a geolocalitzar-te amb molta precisió. El teu dispositiu, si té el wifi encès, va cercant xarxes on connectar-se mentre et mous. Cada cop que en detecta una, deixa registrada la seva MAC als routers en qüestió.

Si us connecteu a una xarxa pública, qualsevol pot detectar i clonar la vostra MAC address. Si amb aquesta es cometés algun delicte, podríeu ser-ne acusats.

Per tot això és convenient emmascarar la vostra adreça MAC, sobretot en determinades ocasions en què us convingui assegurar l’anonimat.

MAC Spoofing a Windows amb Technitium

[modifica]El MAC spoofing amb Windows es pot fer manualment o amb programes específics. Podeu trobar un manual complet de com fer-ho manualment a la pàgina https://www.1and1.es/digitalguide/servidores/know-how/que-es-el-mac-spoofing/. Hi ha diferents programes que permeten fer-ho, però nosaltres recomanem el Technitium.

- Amb la connexió wifi desactivada,

- Descarregar-se el Technitium MAC Adress Changer de https://technitium.com/tmac/

- Instal·lar-lo i obrir el programa. Apareixerà el quadre que es mostra al final

- Seleccioneu la targeta de xarxa que correspongui a “Netwok Connections”

- Cliqueu el botó “Random MAC adress” per a generar una adreça MAC aleatòria

- Cliqueu el botó “Change now” i espereu uns segons

- Apareix una finestreta que us notifica que ja s’ha produït l’emmascarament MAC

- Opcional: podeu comprovar el canvi d’adreça MAC a la consola de Windows amb el comandament ipconfig /all

- Ja us podeu connectar a la xarxa wifi amb una adreça MAc emmascarada.

- Quan acabeu, restaureu la MAC original clicant el botó “Restore original”

MAC Spoofing a Android amb Wifi MAC Changer

[modifica]Les apps per a fer MAC spoofing amb Android requereixen que el terminal estigui rootejat (és a dir, tenir accés com a superusuari).

Algunes de les més populars i intuïtives són:

- Wifi MAC Changer

- MAC Address Ghost

- ChameleMAC

- nMAC

A internet podreu trobar alguns tutorials sobre com canviar la MAC (sense ser root) des d’un terminal emulador, o bé si el teu telèfon té un xip MTK, a través d’una app que permet el mode enginyer. En tot cas, no n’hem comprovat cap i no en podem donar referència.

Xarxes socials

[modifica]Observareu (ni que sigui per l’extensió de les justificacions) que aquest tema ens preocupa especialment.

Entenem que com a col·lectiu potser es necessita obtenir la màxima visibilitat social, i que per això convé mantenir un perfil a les xarxes socials propietàries; per això explicarem com obrir un compte no rastrejable a Twitter i a Facebook. La intenció és mantenir protegida i anònima la persona que gestioni els comptes.

És clar que aquesta informació és perfectament aplicable per a obrir qualsevol perfil personal, però la nostra recomanació és que abandoneu tots/es Facebook, Twitter, Instagram, Youtube, etc... i obriu compte a qualsevol xarxa lliure: Mastodont, Diaspora, MediaGlobin, Quitter, Identi.ca, Blip.tv, etc.

Aquí teniu una bateria d’arguments pels quals creiem que heu de fer aquest pas

Xarxes propietàries versus xarxes lliures

[modifica]Hi ha una comparació que ajuda a entendre molt ràpidament el concepte bàsic del que és una xarxa social propietària: la que es fa amb l’arquitectura panòptica. Aquesta encertada comparació la podeu trobar a: https://elbinario.net/2016/09/02/redes-sociales-privadas-y-panoptismo/. A la mateixa pàgina hi trobareu algunes dades interessants.Hi ha molts motius pels quals és convenient utilitzar xarxes lliures en comptes de xarxes socials centralitzades i propietàries. Hem intentat resumir-les en aquests 7 punts:

- 1) la política de PRIVADESA

- Si vols compartir continguts de manera segura i ser capaç d’escollir el què vols compartir i amb qui fer-ho, la teva opció són les xarxes socials lliures. Les xarxes propietàries s’apropien de les teves dades personals, les utilitzen per a fer-ne un perfil i les posen a disposició dels governs i/o de qui les pugui pagar. Són la màxima expressió del capitalisme. Contràriament, les xarxes lliures estan dissenyades per a protegir la teva privadesa, la teva llibertat i la teva seguretat.

- 2) la PROPIETAT

- Si voleu conservar la propietat de les vostres dades, i no haver de renunciar a ser amos de les vostres fotos, les vostres publicacions i de tot allò que voleu compartir, heu d’optar per les xarxes lliures. Les xarxes socials propietàries segresten la informació, l’emmagatzemen, la processen i l’analitzen, i després la venen i l’utilitzen per a espiar-vos. Les xarxes lliures no fan res de tot això.

- 3) la SEGURETAT

- Segurament no voleu exposar les vostres dades personals i la vostra informació privada de manera indiscriminada i sense limitacions. La majoria de la gent, però, ho fa, i de vegades fins i tot sabent els riscos que això implica. Per ser clars: els "amics dels nostres amics" no cal que sàpiguen el que estem fent, o que vegin les nostres fotografies.

- 4) L'ANONIMAT, i la CENSURA

- Les xarxes lliures et permeten ser-hi de forma anònima, si així ho vols. No estàs obligat a fer servir el teu nom real ni a exposar o facilitar dades personals. Les xarxes propietàries apliquen la censura, utilitzant algoritmes per a decidir quina informació és rellevant, o no amb criteris polítics i/o comercials. T’ensenyen i t’amaguen el què volen. Et manipulen. Res d’això et passarà a les xarxes lliures, que mantenen sistemes ètics de censura.

- 5) La DESCENTRALITZACIÓ

- A les xarxes propietàries les comunicacions entre usuaris passen pels servidors de l’empresa. Les xarxes lliures, en canvi, són xarxes distribuïdes i descentralitzades, que no depenen d'un servidor central propietat d'una empresa que molt possiblement estigui vinculada o faciliti informació a les autoritats. Estan fetes entre tots, i muntades sobre serveis autogestionats que en dificulten el control i el seguiment.

- 6) La COMUNITAT

- Ser part d'una xarxa lliure és ser part d'una comunitat d'usuaris, és a dir, ser capaç de decidir sobre el destí de la xarxa social, ser capaç de sotmetre cada canvi a votació, i entre tots millorar i fer créixer la plataforma. Les xarxes lliures són desenvolupades per i per als usuaris. Al seu darrera no hi ha cap mà negra, ni cap magnat omplint-se les butxaques gràcies a les teves dades. Hi ha persones que hi treballen perquè creuen que un món millor és possible, i la millor manera de compensar el seu treball és donar una oportunitat al projecte del qual formen part.

- 7) La LLIBERTAT

- Els que utilitzem les xarxes lliures creiem en els principis del programari lliure. La llibertat és un dret fonamental que no estem disposats a perdre. Per això lluitem per la llibertat d’instal·lar, utilitzar i distribuir programari, però també i per sobre de tot, per la llibertat de pensament i d’expressió. Contràriament, les xarxes propietàries ens priven de la nostra llibertat ; estan dissenyades per a saber-ho tot de nosaltres, per a controlar-nos.

Creació de perfils anònims a Twitter i Facebook

[modifica]Una característica d’aquestes xarxes és que, en el moment de crear el compte, si detecten que navegues a través d’un proxy t’obliguen a facilitar un número de telèfon i fer la verificació amb un SMS que envien a l’esmentat número. Bé; aquesta solució NO ENS INTERESSA; no volem que tinguin el nostre número de telèfon! És cert que a internet hi ha pàgines que ofereixen el servei de SMS temporals, però aquests serveis són, en general, de molt mala qualitat: els números que ofereixen sovint estan saturats, els temps de resposta són eterns i la majoria de les pàgines ja consten a les bases de dades dels algorismes de la xarxa, que t’acaben dient que “el num. facilitat no és vàlid”. Per tant, quan obrim un compte a Twitter o a Facebook no podem fer-ho a través de TOR o d’un VPN.

Hi ha però dues maneres d’evitar que quedi rastre de la nostra identitat en el moment de connectar-nos per obrir el compte:

- Fer-ho des d’un ordinador públic (biblioteca, sala d’espera, universitat, escola, etc.) amb connexió Ethernet (de cable, vaja) i que no us demani la identificació personal per a connectar-vos i navegar.

- Fer-ho amb un ordinador portàtil –no és vàlid un telèfon o tablet-, a través d’una connexió wifi pública (d’un hotel, un servei o edifici públic, un bar...).

D’aquesta manera la IP que quedarà registrada en obrir el compte en cap cas serà la vostra (de fet, no serà “de ningú” perquè en ser pública pot haver estat qualsevol el que hagi obert el compte). Si ho feu així en cap cas estarem navegant a través d’un proxy, i tant Twitter com Facebook ens haurien de permetre obrir el compte facilitant només un correu electrònic. Com que quan ja tingueu obert el compte i torneu a casa us connectareu amb el TOR, seguiran sense poder saber la vostra IP, i no us podran identificar per aquesta.

Encara hi ha un altre element que ens identifica: la MAC del nostre dispositiu (per a la opció 2). Al capítol anterior ja s’ha explicat què és l’adreça MAC i com fer MAC Spoofing. OK, però... si donem el nostre compte de correu, també ens poden identificar (!). Per això utilitzarem un dels serveis de mail temporals disponibles, que són d’un sol ús i permeten rebre i enviar mails en un compte que s’autodestrueix al cap d’un temps sense deixar rastre de la vostra identitat. Us recomanem https://www.mailinator.com/ o https://emailtemporal.org/.

Obrir un compte no rastrejable des d’un PC públic amb connexió Ethernet.

[modifica]- Obriu el navegador (millor el Firefox).

- Obriu un compte de mail temporal. Apunteu-vos nom d’usuari i contrasenya.

- Obriu una nova pestanya.

- Obriu https://twitter.com o https://www.facebook.com

- Creeu-vos un compte, amb dades falses i facilitant el compte de mail temporal.

- Verifiqueu el nou compte des del mail temporal que hem obert al punt 2.

- Preneu nota en un paper del nom, àlies, contrasenya... del compte creat

- Tanqueu la sessió i torneu a casa

- Obriu el PC de sobretaula (ull: connexió d’internet a través de cable!)

- Si la tarja de xarxa del vostre PC té l’opció de connectar-se també per wifi, configureu-lo de manera que no es connecti via wifi per defecte.

- Obriu el navegador TOR

- Obriu la pàgina del servei de mail temporal utilitzat, i recupereu-ne el compte.

- En una nova pestanya, i en funció de la xarxa:

- obriu https://twitter.com i accediu al nou compte creat

- obriu https://facebookcorewwwi.onion/ i accediu al nou compte creat

- Si cal, verifiqueu el compte novament des del mail temporal.

- et voilà!

NOTA IMPORTANT: Cap persona física podrà ser rastrejada al darrera d’aquest compte mentre es respecti aquesta norma: NAVEGAR SEMPRE DES D’UN PC I A TRAVÉS DE TOR. Mai des d’un smartphone, i/o connectat a través de wifi.

Obrir un compte no rastrejable amb l’ordinador portàtil des d’una wifi pública.

[modifica]- A casa, descarregueu-vos i instal·leu a l’ordinador portàtil el programa Technitium, des de https://technitium.com/tmac/

- Aneu amb el portàtil a un lloc amb connexió wifi pública (bar, teatre, etc...) amb la connexió wifi del PC prèviament desactivada.

- Executeu el Technitium, i canvieu la MAC adress:

- “Random MAC Adress” + ”Change now” + “aceptar”

- podeu confirmar-ho a la consola (cmd) amb ipconfig /all

- Connecteu-vos ara a la wifi.

- Obriu un compte de mail temporal. Apunteu-vos nom d’usuari i contrasenya.

- Obriu una nova pestanya.

- Obriu https://twitter.com o https://www.facebook.com

- Creeu-vos un compte, amb dades falses i facilitant el compte de mail temporal.

- Verifiqueu el nou compte des del mail temporal que hem obert al punt 2.

- Preneu nota en un paper del nom, àlies, contrasenya... del compte creat

- Tanqueu la sessió i torneu a casa

- Obriu el PC de sobretaula (ull: connexió d’internet a través de cable!)

- Si la tarja de xarxa del vostre PC té l’opció de connectar-se també per wifi, configureu-lo de manera que no es connecti via wifi per defecte.

- Obriu el navegador TOR

- Obriu la pàgina del servei de mail temporal utilitzat, i recupereu-ne el compte.

- . En una nova pestanya, i en funció de la xarxa:

- obriu https://twitter.com i accediu al nou compte creat

- obriu https://facebookcorewwwi.onion/ i accediu al nou compte creat

- Si cal, verifiqueu el compte novament des del mail temporal.

- et voilà!

NOTA IMPORTANT: Cap persona física podrà ser rastrejada al darrera d’aquest compte mentre es respecti aquesta norma: NAVEGAR SEMPRE DES D’UN PC I A TRAVÉS DE TOR. Mai des d’un smartphone, i/o connectat a través de wifi.

Navegació anònima

[modifica]

Per a parlar de navegació web i anonimat, hem de referir-nos bàsicament a TOR (The Onion Router).

TOR és un navegador; un Firefox tunejat. Fa passar les teves dades per diverses capes de xifrat (per això la icona de la ceba) i per una complexa xarxa de servidors de tot el món (la xarxa TOR), amb l’objectiu principal d’anonimitzar el teu tràfic.

El disseny d’aquesta xarxa comporta una menor velocitat de navegació: és el preu a pagar per l’anonimat. Diem que la navegació amb Tor garanteix l’anonimat, però no la privacitat, que es podria arribar a veure compromesa a la part final de la comunicació. Ets anònim, no necessàriament invisible, ni impune.

TOR no és totalment inviolable, però aporta un gran nivell de seguretat. Si es complementa amb mesures com l’encriptació de la informació que s’hi transmet, resulta molt difícil de violar. Però s’ha de navegar amb pràctiques que no el penalitzin, com ara:

- No descarregar torrents,

- No obrir documents que t’hagis baixat des de TOR mentre encara el tinguis obert

- No habilitar o instal·lar pluggins (Flash, Quicktime, etc.)

- Utilitzar navegació segura (llocs HTTPS)

Es poden prendre mesures complementàries per a reforçar la seguretat de TOR, però al nivell en el qual ens movem, realment no caldria. Es poden bloquejar els JavaScripts, es poden utilitzar túnels VPN o Proxies segurs, o alguna xarxa anònima de les que hi ha.... però no tocarem tot això; només tractarem del tema dels complements de seguretat i privacitat. Si voleu saber més coses sobre seguretat en TOR, investigueu pel vostre compte a la xarxa.

Ah, si, una cosa: apreneu a navegar amb TOR, però no cal que SEMPRE navegueu amb TOR. Ningú necessita l’anonimat total, no us flipeu, companys/es.

TOR al PC

[modifica]Instal·lació

[modifica]Aneu a la pàgina https://www.torproject.org/ i descarregueu la versió que us interessi (n’hi ha per a Windows, Mac, Linux, Android...). Instal·leu-lo, i a funcionar. El TOR, com hem dit, és un navegador Firefox que ja vé adaptat per defecte per a navegar per la xarxa TOR.

Configurar els complements de seguretat

[modifica]Qualsevol complement apte per al Firefox també us servirà per al TOR. Però vé amb alguns complements per defecte que convé mantenir i, en canvi, no és recomanable instal·lar-ne gaires de nous, perquè podrien afectar el correcte funcionament del TOR. Els bàsics són:

- HTTPS Everywere: Manteniu-lo activat. Evitarà que navegueu per pàgines no segures.

- NoScript: permet habilitar Java i altres pluggins només en pàgines de confiança (la del banc, per exemple) a través de la seva llista blanca.

- Torbutton: també ve instal·lat per defecte, i té diverses funcions, com ara configurar les preferències i el nivell de seguretat del Tor, netejar les dades de navegació privada, canviar els circuits de navegació, comprovar les actualitzacions...

Recomanem la lectura del manual de TOR: https://tb-manual.torproject.org/es-ES/index.html

TOR a Android

[modifica]

ORBOT

[modifica]Per a navegar per la xarxa Tor des d’un telèfon Android cal descarregar, en primer lloc, l’ORBOT.

Orbot és l’app que et permetrà que les altres app del teu smartphone es connectin a través de TOR. Et CONNECTA a la xarxa TOR, però no és un navegador; només "obre la porta".

Orbot t’ensenya una gran ceba, que d’entrada està de color gris. Si la toqueu es connectarà a TOR, i es tornarà de color groc.

ORFOX

[modifica]L’ORFOX és un navegador (de base Firefox, of course) especialment dissenyat per a navegar amb TOR. Normalment, quan instal·les l’Orbot, ja t’ofereix descarregar i instal·lar l’Orfox. I si no, ho fem apart.

Si estem connectats a TOR, la primera pestanya que ens mostrarà l’Orfox ens ho confirmarà. A partir d’aquí, navegueu amb normalitat.

Altres app (moltes!) poden funcionar amb TOR; es tracta de vincular-ne el funcionament a l’Orbot.

Connexions wifi. Precaucions elementals

[modifica]

El millor consell: no us connecteu mai a cap xarxa wifi pública. I si us hi veieu forçats per les circumstàncies, almenys feu-ho a través d’un servidor VPN confiable. A https://victorhck.gitlab.io/privacytools-es/ en trobareu un llistat. Per una mòdica quantitat mensual (o fins i tot gratuïtament) salvareu les vostres dades personals. Els experts asseguren que el 80% dels problemes de seguretat s’evitarien prescindint totalment de les wifi públiques.

Quan sortiu de casa, recordeu desactivar l’opció de connexió automàtica a xarxes wifi. És que si no ho feu, el vostre dispositiu va “saludant” tots els routers que troba pel camí, i connectant-se a alguns d’ells. I deixant el seu rastre als registres, és clar.

Ni-de-conya gestioneu informació sensible estant connectats a una xarxa wifi pública.

Les xarxes wifi públiques obertes no estan xifrades, per la qual cosa tota la informació que circula per elles és totalment vulnerable. Per tant, hem de fer servir aplicacions que xifrin/encriptin la informació. Utilitzeu pàgines segures (https://).

Fa uns mesos que el protocol d’autenticació WPA2, el més popular per a la protecció de les xarxes wifi, va ser compromès i violat per un tipus d’atac que anomenen KRACK (key reinstallation attacks). En aquest cas, la vulnerabilitat no és la contrasenya, sinó el propi protocol. Per això la teva seguretat dependrà sobretot de si xifres la informació i/o navegues a través de VPN. I, per suposat, actualitza el teu S.O. sempre que et sigui possible.

Navegació privada

[modifica]

Configurar el Firefox

[modifica]Ens referim als complements relacionats amb la seguretat i la privacitat que el Firefox ens permet instal·lar. Us aconsellem aquests, però n’hi ha molts més, alguns d’ells tan bons o millors que els que us presentem. Us proposem aquests simplement perquè són els que a nosaltres ens funcionen, i suposem que us poden anar bé a tots/es vosaltres:

- COOKIE AUTODELETE Imprescindible. Elimina automàticament les cookies quan no són utilitzades per les pestanyes obertes del navegador. Elimina les galetes i la informació que s'utilitza per espiar-vos, i tanca les possibles sessions persistents.

- UBLOCK ORIGIN És un bloquejador de publicitat i de rastrejadors de codi obert. És d'ampli espectre, o sigui, molt eficient. No consumeix gaire memòria, i tot i que no és tant popular com l’AdBlock Plus, de fet pot carregar i aplicar més filtres bloquejants que aquest.

- PRIVACY BADGER Un altre bloquejador, una alternativa a l’UBlock Origin. En alguns aspectes és més interessant, com per exemple en el fet de que aprèn dels rastrejadors mentre navegues, i millora els filtres. Això sí: no considera Google Analytics un rastrejador... per això la meva aposta personal és UBlock Origin

- ANONYMOX Encara el tenim en fase de prova, però valdrà molt la pena si compleix el què promet de manera efectiva i privada. Serveix per a navegar a través d’un proxy privat, de manera gratuïta i molt intuïtiva (només prement un botó). Disposa d’algunes possibilitats de configuració que, òbviament, són majors i millors si optes per la versió de pagament.

Neutralitzar el WebRTC

[modifica]WebRTC és un protocol de comunicació, basat en JavaScript, que pot filtrar la teva IP a tercers, fins i tot en el cas que estiguis emprant una VPN. O sigui, si no deshabilitem el WebRTC, la nostra IP es pot filtrar malgrat que hagueu pres totes les precaucions que us hem aconsellat fins ara.

- Escriu about:config a la barra d’adreces del Firefox i prem la tecla Enter

- Clica el botó “Accepto el risc”

- Busca el comandament media.peerconnection.enabled

- Fés doble clic a l’entrada. La columna “Valor” deia true i ara hauria de dir false

- Ja està. Tanca el Firefox.

El cercador

[modifica]És una peça important en la protecció de la vostra privacitat. Utilitzar el TOR i alhora cercar amb el Google és fins i tot contradictori. Descarregueu-vos, instal·leu i utilitzeu algun cercador que faci èmfasi en la protecció de la privacitat.

El més conegut és el DuckDuckGo, que s’anuncia com “el cercador que no et rastreja”. DuckDuckGo no fa seguiment de l'activitat dels usuaris i no guarda cap dada generada per ells.

DUCKDUCKGO és la nostra pàgina d’inici.

El sistema DNS. Vulnerabilitats

[modifica]El DNS (Domain Name Service) és un sistema pensat per a traduïr les adreces IP a noms de domini, i a la inversa.

S’entendrà millor amb un exemple:

Vosaltres no recordeu quina és la IP de cada web a la que voleu accedir. Si voleu visitar la web del govern espanyol, no teclegeu 212.128.109.1, sino que poseu “lamoncloa” al cercador, i llavors cliqueu l’enllaç. La resta ho fa el DNS (bé, en primer lloc ho fa la caché del vostre PC, però la seva capacitat és limitada).

Quan doneu l’ordre de connectar a una web, el programa client DNS del vostre PC genera una petició de resolució de nom de domini que envia a un servidor DNS primari. Aquest servidor DNS primari dona la resposta si la té en caché, i si no, reenvia la consulta a d’altres servidors DNS de nivell superior. Quan obté la resposta, la transmet al vostre client DNS.

(nota: aquesta explicació no és tècnicament completa, ni del tot correcte, però ara no entrarem a fons dins del procel·lós món dels noms de domini i de tot allò que hi està relacionat)

La qüestió rellevant aquí és que el proveïdor de DNS de la teva connexió coneix totes les URL has utilitzat, i per tant pot guardar aquesta informació i fer-ne un perfil. I és clar, també pot donar/vendre la informació a les autoritats o a qui millor la pagui.

La major part d’usuaris d’internet funcionen amb els servidors DNS que els proporciona per defecte el seu proveïdor d’internet (Movistar, Orange, Vodafone...). Es poden configurar lliurement altres servidors DNS, però la majoria de persones no ho fa. I dels que ho fan, molts només prioritzen el factor velocitat, per això el més gran servidor de DNS privat és..... GOOGLE!

Configurant els servidors DNS

[modifica]La meva recomanació és que us canvieu el servidor de DNS que us ofereix el proveïdor d’internet i us configureu el de CloudFlare, perquè:

1. és dels més ràpids

2. només guarda la vostra informació a caché durant 24 hores

3. Es comprometen a no facilitar-la a tercers ni a utilitzar-la per a enviar-vos publicitat

Configuració a través del router

[modifica]Els servidors DNS es poden configurar a través del router. En principi no seria una tasca complexa, però com que cada marca i model de router és diferent, no podem fer una guía pas a pas. Busqueu informació a pàgines especialitzades o busqueu a la xarxa el manual del vostre router, o parleu amb algun tècnic del vostre proveïdor d’Internet per a saber om ho heu de fer. Us recomanem especialment aquesta pàgina: https://www.adslzone.net/foro/paginas/routers/

A través de la configuració de Windows (*)

[modifica]Si teniu el S.O. Windows podeu configurar-los d’una forma alternativa:

- “Panel de control”

- “Centro de redes y recursos compartidos”

- cambiar configuración del adaptador

- sobre la icona de la xarxa a configurar, botó dret, i “Propiedades”

- Doble clic sobre l’opció “Protocolo de internet versión 4 (TCP/IPv4)

- seleccionar “Usar las siguientes direcciones de servidor DNS”

- A la casella de Servidor de DNS preferido, posar: “1.1.1.1”

- A la casella de Servidor de DNS alternativo, posar: “1.0.0.1”

- “Aceptar” i “Aceptar” fins al final.

(*) Nota per als clients de Movistar: aquesta companyia utilitza l’adreça IP 1.1.1.1 per a funcions internes del seu router, per la qual cosa entra en conflicte amb l’adreça DNS de CloudFlare. La solució:

- A la casella de Servidor de DNS preferido, posar: “1.0.0.1”

- La casella de Servidor de DNS alternativo, deixar-la en blanc

- “Aceptar” i “Aceptar” fins al final.

Encriptant/xifrant el tràfic DNS

[modifica]Aquesta és una manera complementària i/o alternativa de resoldre el problema de privacitat potencialment compromesa a través dels DNS: xifrar el tràfic DNS de manera que el nostre proveïdor del servei DNS no pugui saber la IP des de la qual li arriben les peticions de noms de domini. En aquesta pàgina us deixem un exemple d’aquest tipus d’utilitat:

https://www.adslzone.net/2018/02/19/como-cifrar-el-trafico-dns-para-evitar-que-te-espien/?utm_source=related_posts&utm_medium=widget

Amb el Windows podeu comprovar que el canvi s’ha dut a terme de manera correcta i efectiva a través de la consola (inici/cmd) Poseu el comandament nslookup i us tornarà les adreces DNS a les que esteu realment connectats.

Les contrasenyes

[modifica]

Ens estalviarem, per òbvia, l’explicació de perquè és important tenir contrasenyes d’accés robustes als nostres serveis.

Sí que sembla necessari (tot i que resulta igualment obvi) insistir en que cal:

- fer servir una contrasenya diferent per a cada servei

- que les contrasenyes siguin de qualitat, i

- canviar-les de tant en tant

Tipus d’atacs

[modifica]Les contrasenyes dels nostres serveis poden patir, bàsicament, dos tipus d’atacs:

- PERSONAL: fet per algú que et coneix -o que sap moltes coses de tu-, que provarà d’accedir emprant i combinant dades personals teves i del teu entorn proper: dates assenyalades (naixement, casament, paternitat, etc.), noms de persones, mascotes o poblacions, coses preferides (menjars, plantes, llibres, etc.)... Per a defensar-nos d’aquest tipus d’atac és convenient que la contrasenya no es construeixi sobre informació que ens concerneixi directament o indirecta.

- DE FORÇA BRUTA: la patirem si algún atacant accedeix a una llista de contrasenyes violant una web en la que la tinguem hashejada. Podem protegir-nos d’aquesta mena d’atac senzillament emprant una contrasenya llarga, poc usual i que incorpori lletres majúscules i minúscules, números, símbols...

No obstant, recordar nombroses contrasenyes sense cap referència personal en cap d’elles, llargues i amb caràcters poc usuals és gairebé impossible. Per això s’ha popularitzat l’ús de programes i/o apps que ens ajuden a gestionar les contrasenyes. Sigui quina sigui l’opció que utilitzeu, la seguretat de les vostres contrasenyes descansarà en última instància en la contrasenya mestra. Cal assegurar-se que és de qualitat.

La contrasenya mestra

[modifica]A internet trobareu un munt de webs amb consells i sistemes per a aconseguir una contrasenya mestra segura.

Un d’exemple: partim d’una frase d’una pel·lícula, llibre o poema, com ara:

“Con diez cañones por banda viento en popa a toda vela”

i ho reduïm a un acrònim:

“Cdcpbvepatv” (resistiria un atac de força bruta un màxim de 6 anys)

si li canviem la “d” de diez per un “10” queda:

“C10cpbvepatv” (resistiria un atac de força bruta un màxim de 3.000 anys)

i si la “c” de “cañones” la canviem per la “ñ” (que apart d’una lletra és un símbol poc freqüent en la majoria d’idiomes, i fins i tot inexistent en molts teclats) obtenim:

“C10ñpbvepatv” (resistiria un atac de força bruta un màxim de 15.000.000 d’anys)

A veure, 15 milions d’anys... a nosaltres, ja ens valdria. Però es podria seguir millorant la contrasenya augmentant-ne el nombre de caràcters i/o afegint-hi símbols (&%·#+*/<, etc.), per exemple. Això sí: recordeu sempre com l’heu construït, de manera que sempre podreu reconstruïr-la (recordar-la).

Quan creieu que ja la teniu, feu el favor de comprovar-ne la seva robustesa: https://passwd.criptica.org/passfault-jsonService/password_strength.html

Programes de gestió de contrasenyes

[modifica]Podríem classificar els programes de gestió de contrasenyes en dos grans tipus: online i offline.

ONLINE: Emmagatzemen la informació al núvol (i ja sabem que “el núvol” no existeix, amiguets/es; són els servidors/PC’s d’algú altre...) i aquesta característica, tot i que el fa una mica més vulnerable, també el fa molt més còmode, perquè permet la sincronització entre els teus diferents dispositius.

OFFLINE: La informació s’emmagatzema localment, a la memòria del teu dispositiu, o d’algun dispositiu al qual l’hagis copiat tu mateix (un pendrive, per exemple).

Un i altre tipus de programes gestors no són incompatibles. És a dir, es pot fer servir un gestor online per a la majoria de serveis (la qual cosa us aportarà comoditat d’ús) i també un d’offline per a algun/s servei/s més “sensibles” (normalment aquells als quals accedireu des d’un PC de sobretaula i a través de TOR). Això sí: tot i que un gestor offline us ofereix major seguretat, us heu d’assegurar molt i molt de no extraviar-lo, perquè la pèrdua seria definitiva.

Si la vostra opció és un programa gestor de contrasenyes, recordeu activar les opcions de captura automàtica de la contrasenya i d’integració amb el Firefox; us farà la vida molt més fàcil. I sobretot, activeu les actualitzacions automàtiques del programa.

Una possible mesura afegida de seguretat que ofereixen molts programes de gestió de contrasenyes és l’autenticació en dos passos. Tot i que com a pràctica de seguretat en general és altament recomanable, cal tenir clar que aquest “segon pas” acostuma a ser la introducció d’un codi PIN que t’envien al mòbil. Aquest sistema, doncs, no resulta adequat implementar-lo en l’ús de dispositius o serveis relacionats amb el vostre activisme, perquè us delataria automàticament.

Generadors de contrasenyes

[modifica]Són l’alternativa als programes de gestió de contrasenyes. Són aplicacions “hashers” (que què és un hash? llegiu això: https://latam.kaspersky.com/blog/que-es-un-hash-y-como-funciona/2806/) que apliquen algoritmes i generen contrasenyes úniques i complexes a partir d’una contrasenya mestra i de la URL de la web a què et vols connectar. No guarden cap contrasenya, per la qual cosa són inviolables i no les pots perdre. No necessites sincronització entre dispositius. Senzillament, has de recordar la contrasenya mestra. A https://victorhck.gitlab.io/privacytools-es/ ens en recomanen algunes: https://masterpassword.app/, https://chriszarate.github.io/supergenpass/ o https://lesspass.com/#/

La nostra recomanació: LessPass

[modifica]LessPass és molt senzill d’utilitzar i és de codi obert.

Al PC

[modifica]Al PC s’hi instal·la com a complement del Firefox, i queda fixat a la barra d’eines. Quan hagis d’ingressar la contrasenya d’accés en alguna web o servei, simplement clica al damunt i s’obre una finestra. Et demanarà:

- l’adreça de la web a la que et connectes (www.instagram.com; twitter.com; etc.). Normalment ja te la posarà ell mateix.

- el teu nom d’usuari (nick) al servei

- la teva contrasenya mestra

Cliques al botó “Generate” i a sota apareix un requadre amb la contrasenya. Pots veure-la clicant el requadre amb l’ull.

Finalment, cliques sobre la casella blava de l’esquerra i un petit menú contextual apareix i t’informa de que ja s’ha copiat la contrasenya (copied!).

Ja només es tracta d’enganxar-la a la casella de contrasenya de la web o servei. I ja està. És més llarg i difícil explicar-ho o llegir-ho, que fer-ho.

A Android

[modifica]Has d’instal·lar l’app des del PlayStore.

Abans d’accedir a un servei, primer clica sobre la icona de LessPass i se t’obrirà la seva pantalla. A partir d’aqui, segueix les mateixes instruccions de més amunt fins a copiar la contrasenya generada.

Llavors, tanques LessPass i obres l’app del servei en qüestió (instagram, facebook…), escrius el teu nick identificatiu i a la casella de contrasenya enganxes la que tens copiada. Et voilà.

El xifrat

[modifica]Ordinador

[modifica]Qualsevol ordre de registre domiciliària comporta el segrest dels ordinadors personals d’un activista. Considerant les circumstàncies actuals, protegir la informació sensible, o encara millor, tot el disc dur, és molt convenient per no dir obligat.

Hi ha eines molt efectives per a aquest ús, com el BitLocker per a S.O. Windows, o el FireVault per a iOS. Nosaltres creiem que el millor programa és el VeraCrypt, de codi lliure i amb versions per a tots els S.O. Al mateix enllaç trobareu tutorials per a l’usuari en anglès. Podeu fer servir Yandex per a traduïr la pàgina sencera.

Smartphone

[modifica]

En cas de detenció et serà requisat el mòbil i el perdràs de vista fins que no te’l tornin. En un cas així, encara que el tinguis bloquejat amb un patró o un PIN, es podrà accedir a totes les teves dades amb una simple connexió via USB a un ordinador. El xifrat del dispositiu serveix per a que no puguin llegir-les i utilitzar-les mentre roman bloquejat.

En funció de la versió d’Android i de la capa de personalització del fabricant del telèfon els passos a seguir varien, però una cerca a internet us resoldrà ràpidament qualsevol dubte respecte del mètode a seguir.

El sistema iOS aplica per defecte el xifrat a tots l’emmagatzematge intern, de manera que només cal activar-lo.

El correu electrònic

[modifica]Oblideu-vos dels serveis web de correu més comuns per a tot allò relacionat amb el vostre activisme (Gmail, Yahoo, etc.).

Utilitzeu un proveïdor de correu segur per a les vostres comunicacions, i feu servir comptes de correu descartables (temporals) per a accions puntuals com registres a serveis.

Elimineu amb freqüència els correus del servidor.

Encriptació de correus

[modifica]Hi ha debat sobre la millor manera de xifrar els correus electrònics. Un aspecte a considerar, més enllà de la fortalesa, és la usabilitat dels serveis i sistemes.

Darrerament alguns experts s’han mostrat crítics amb PGP i la seva evolució, GPG, justament per la poca usabilitat d’aquests sistemes, que els fan poc accessibles per a usuaris inexperts. Requereix l’ús d’una clau pública i una altra de privada. Aquesta clau privada cal guardar-la de forma segura, òbviament.

En el vostre cas, ens inclinem per aconsellar l’opció d’utilitzar un proveïdor de correu centrat en la privacitat (en el benentès que tots els companys/es utilitzeu el mateix, amb la qual cosa el xifrat actuarà de forma nativa). La nostra recomanació és Protonmail.

La nostra recomanació: Protonmail

[modifica]

Aquest és un proveïdor de correu web que garanteix la privacitat dels vostres missatges.

- Proporciona encriptació d’extrem a extrem,

- El servei està sota jurisdicció de Suïssa

- No monitoritza l’activitat dels clients

- No demana dades personals per a obrir un compte

- És Open Source

Posen a disposició de manera gratuïta comptes fins a 500 MB de capacitat. Amb una bona gestió del compte (és a dir, eliminant periòdicament els mails de les carpetes del servidor) hauria de ser suficient.

Protonmail pot enviar perfectament correus segurs a d’altres clients de correu web, però insistim en la recomanació de que tot el col·lectiu utilitzi per tal que els mails siguin enviats sempre que sigui possible entre dos comptes de Protonmail, cosa que permet que el xifrat actui de forma nativa d’una manera segura i senzilla.

Les metadades

[modifica]Els documents digitals que fem servir en el nostre dia a dia contenen una sèrie de dades ocultes que fan referència, per exemple, al lloc on es va crear l'arxiu, data i hora de creació, historial de modificacions, etc.

Quin perill suposen?

[modifica]Les metadades poden amenaçar greument la teva privacitat. Per exemple, una simple imatge pot revelar la càmera que fas servir, el teu software preferit per editar les fotografies, la data en què es va crear, la posició geogràfica... pot semblar una paranoia, però hi ha eines específiques per a obtenir informació de les persones a partir de l'anàlisi d'aquestes dades, com ara Metagoofil.

Neteja de metadades d'imatges

[modifica]En un PC:

Exiftool és una eina gratuïta que pot ser usada en entorns Windows, Linux o Mac OS amb la qual podrem editar les metadades d'un arxiu. Exiftool està escrita en llenguatge Perl i mitjançant la línia de comandos podrem editar formats de metadades com EXIF, GPS, IPTC, XMP, JFIF, GeoTIFF, ICC Profile, Photoshop IRB, entre uns altres.

Instal·lació:

- Descarrega l'arxiu i descomprimeix-lo al lloc on vulguis.

- Canvia el nom de l'arxiu de “exiftool(-k).exe” a “exiftool.exe”

- Mou aquest arxiu al directori arrel de Windows C:\Windows

- Per facilitar la feina descarrega la interficie gràfica ExiftoolGUI

- No cal instalar-lo, només has de crear un accés directe d'aquesta aplicació al teu escriptori

- Selecciona un arxiu de l'arbre de directoris, escull al menú superior Modify->Remove Metadata i escull quins valors vols esborrar.

Per defecte es crea un arxiu backup amb les metadades que podras esborrar si no les necessites.

En un smartphone Android:

Scrambled Exif és una app de codi obert, lleugera, discreta, senzilla i molt efectiva. Es descarrega de la Play Store o des de l'F-Droid, i s'instal·la normalment. Quan vas a compartir una imatge des del teu smartphone t'ofereix la possibilitat de netejar les metadades; només has de clicar sobre la seva icona i al cap d'un moment torna a mostrar el menú de compartir: ara ho faràs a través de la app que vulguis, però la imatge ja estarà "neta".

Neteja de metadades en d'altres arxius

[modifica]No només les imatges contenen aquest tipus de dades ocultes; qualsevol tipus d'arxiu digital en té, i hi ha molts formats de metadades. Exiftool pot esborrar-les d'infinitat de tipus d'arxiu i en molts formats, aquí en teniu la llista completa.

Trobareu informació sobre com esborrar metadades de diversos tipus d'arxius a moltes webs dedicades a l'anonimització i el hacktivisme. Us suggerim, per exemple, aquesta: https://xnet-x.net/como-se-borran-los-metadatos-de-un-documento/

Metadades als correus electrònics

[modifica]Fins i tot i fent servir un correu xifrat heu de pensar a netejar les metadades dels arxius que hi adjunteu, ja que el client de correu no ho farà per vosaltres. A més, heu de comptar amb el fet que l'adreça del remitent, la de destinatari i el camp de l'assumpte es mostraran a les metadades, per la qual cosa:

- heu d'evitar els encapçalaments gaire descriptius, i

- resulta convenient utilitzar comptes anònims.

Solucions tècniques Avançades

[modifica]Tails

[modifica]

Tails (The Amnesic Incognito Live System) és una distribució Linux dissenyada per a preservar la privacitat i l'anonimat. El que ens interessa d'aquesta distribució és que implementa moltes de les propostes incloses en aquest llibre per a la millora de la nostra privacitat.

Trobareu el seu web oficial a https://tails.boum.org i unes instruccions en català a https://cues.tech

El Tails és un «sistema operatiu viu», és a dir, que funciona directament des del llapis USB on està instal·lat tot usant un ordinador com a hoste. La característica principal del Tails és que està concebut com un sistema operatiu especialment configurat per treballar amb la màxima privacitat i seguretat. En els propers capítols anirem explicant com ho aconsegueix i quins són els seus límits. En qualsevol cas, a l’escriptori del Tails hi veureu una icona en forma de llibre amb tota la documentació oficial del Tails, que us recomanem que us llegiu detingudament.

No deixa rastre

[modifica]La seva principal característica és que Tails no deixa cap rastre en l’ordinador hoste que es fa servir. Això vol dir que si algú accedeix a l’ordinador hoste després d’haver-hi usat el Tails no hi trobarà cap indici ni cap dada.

Això també significa que el propi Tails, quan es torna a iniciar, no conserva cap dada ni cap informació de la sessió anterior. Sempre es reinicia amb el mateix estat. Per tant, qualsevol arxiu que hagueu creat, per exemple amb el paquet d’ofimàtica LibreOffice, o que hagueu baixat d’internet, s’esborra completament en el moment de tancar-lo. El mateix passa amb la sessió d’internet i totes les dades temporals que s’hagin pogut crear.

Espai persistent

[modifica]Donat que el Tails no guarda les dades de cap sessió anterior, si voleu guardar-hi documents s'ha d'activar el volum persistent, una secció xifrada de l'USB. Això permet tenir-hi documents creats per nosaltres, però també algunes configuracions necessàries per a treballar amb altres programes, amb total seguretat.

Connexió a internet

[modifica]Totes les connexions a internet que es fan amb el Tails passen per la xarxa Tor. No cal instal·lar ni configurar res, per defecte tots els programes de comunicació del Tails, navegador, correu electrònic, xat, etc, accedeixen a internet per Tor. Totes les comunicacions de Tails, doncs, queden anonimitzades per defecte.

Navegador Tor

[modifica]El navegador per defecte del Tails és el Tor. Si la connexió s'ha de realitzar a través d'un portal captiu (d'un hotel o aeroport, per exemple) hi ha un "navegador insegur" per poder fer la connexió inicial per després canviar a Tor.

KeePassX: contrasenyes segures

[modifica]El Tails inclou el programa gestor de contrasenyes KeePassX que permet gestionar totes les nostres contrasenyes de forma segura.

Correu xifrat

[modifica]El Tails inclou el client de correu Thunderbird degudament configurat amb el connector Enigmail per a la gestió del correu xifrat amb PGP. El correu xifrat amb PGP és el sistema més segur que existeix ara mateix per a enviar i rebre correu. És cert que la gestió de les claus pública i privada no és d'allò més intuïtiu per a nouvinguts al món del PGP, però tampoc és tan difícil com sembla. En qualsevol cas val la pena aprendre bé com funciona el sistema pels avantatges que comporta: poder enviar i rebre correu xifrat i signat a qualsevol adreça i servidor. Amb el Tails es pot accedir també, naturalment, a d'altres serveis de correu segur, com Protonmail, sense cap problema.

Xat

[modifica]Tails inclou un gestor de xat, el Pidgin. El Pidgin gestiona diferents protocols de xat, com XMPP o IRC, però la versió del Tails, en connectar-se exclusivament a la xarxa Tor, no ens servirà per a sessions d'IRC, ja que la xarxa d'IRC té vetades les connexions via xarxa Tor. Malgrat tot, podeu fer servir el Pidgin per a sessions de xat XMPP. A més, ja vé preconfigurat amb el connector OTR (Off-The-Record) per a sessions privades i xifrades punt a punt.

En una propera actualització, programada pel setembre del 2018, hi haurà la possibilitat d'instal·lar, via un gestor gràfic, altres programes i fer que es conservin de sessió en sessió (d'altra manera s'esborren en cada sessió). Ara mateix ja es pot fer, però no amb un entorn gràfic i, per tant, és una mica farragós. Això permetrà instal·lar amb facilitat altres programes de xat, com el Telegram, amb versió d'escriptori per al sistema Debian, que és en el que es basa el Tails.

Compartir arxius amb OnionShare

[modifica]OnionShare és una aplicació inclosa en el Tails que ens ofereix la possibilitat de compartir arxius, de forma totalment segura i privada, amb d'altres usuaris de Tails. És una eina excel·lent per a compartir documents amb seguretat.

Per a saber-ne més

[modifica]- Guia d'autodefensa digital elaborada per Softcatalà (molt bàsica i per tant incompleta)[3]

- (castellà) Com es borren les metadades elaborat per Xnet.org

- (anglès) The leading nonprofit defending digital privacy, free speech, and innovation elaborat per la Electronic Frontier Foundation.[3] Inclou diverses eines:

- (anglès) Privacytools.io, Coneixement i eines per protegir la teva privacitat contra la vigilància massiva i global.[3]

- (castellà) Críptica.org, inclou diverses presentacions descarregables a Recursos[3]

- (castellà) ¿Por qué me vigilan, si no soy nadie? de Marta Peirano pel TEDxMadrid[3]

- (castellà) Llibre: Anonimato, Técnicas Anti-Forenses y Seguridad Informática. Pdf[3]

- (castellà) Autodefensa digital, col·lecció d’enllaços i informació útil. [3]

Referències

[modifica]- ↑ «Les ‘proves’ de la Guàrdia Civil per terrorisme contra Tamara Carrasco: un Google Maps, samarretes, tiquets de begudes…». Vilaweb, 11.04.2018.

- ↑ «Google rastreja els teus moviments encara que no vulguis». Vilaweb, 19 d'agost de 2018. [Consulta: 19 d'agost de 2018].

- ↑ 3,0 3,1 3,2 3,3 3,4 3,5 3,6 «Seguretat i autodefensa informàtica». nestort@mastodont.cat.